دیکشنری ای دیتا : Data Security یا امنیت داده چیست ؟

به طور کلی میتوان امنیت دادهها یا Data Security را به دو دستهی رمزگذاری دادهها (Data Encryption) و پاکسازی امنیتی (Security Erase) تقسیم کرد. در این مقاله به تشریح رویکردهای فعلی در بازار و تحلیل مزایا و معایب برای هرکدام میپردازیم.

بهترین روش برای محافظت از دادههای ذخیره شده در سرور، کامپیوتر شخصی یا لپتاپ، رمزگذاری دادهها در هنگام نوشتن در SSD است. با این حال، این روش اغلب مورد غفلت قرار میگیرد و حتی زمانی که از رمزگذاری استفاده میشود، معمولا به وسیلهی نرمافزار در سطوح بالا انجام میشود که باعث کاهش عملکرد سیستم و عدم امکان رمزگذاری خودکار هر پرونده میشود. بر همین اساس، در سالهای اخیر، رمزگذاری دادهها معمولا به وسیلهی سختافزار انجام میگیرد.

در حال حاضر، متداولترین روش برای رمزگذاری دادهها، تکنولوژی رمزگذاری AES است. AES مخفف Advanced Encryption Standard (یک استاندارد رمزگذاری سطح بالا) است و به وسیلهی سختافزار انجام میشود. نتیجهی این کار این است که میتواند در هر زمان فعال شود بدون اینکه بر عملکرد انتقال اطلاعاتِ یک SSD تأثیری بگذارد. AES معمولا دارای دو طول رمزگذاری 128 بیتی و 256 بیتی است. برای رمزگذاری و رمزگشایی، هردو به یک کلید (یا همان پسورد) نیاز دارند. همانطور که در تصویر زیر نشان داده شده است، هاست دادهها را مینویسد، دادهها را به وسیلهی موتور رمزگذاری (AES (AES Encryption Engine که درون کنترلر SSD قرار داده شده، رمزگذاری میکند و سرانجام دادههای رمزگذاریشده را در فلشمموری مینویسد. تا زمانی که هیچ کلید رمزگذاریای وجود ندارد، افرادی از بیرون، نمیتوانند دادهها را رمزگشایی و به آنها دسترسی پیدا کنند. برخی از پروتکلهای رمزگذاری مرسوم، از جمله TCG Opal 2.0، Microsoft eDrive ، IEEE-1667 و الگوریتم National Secret، همگی از تکنولوژی AES استفاده میکنند.

هماکنون، TCG Opal متداولترین پروتکل امنیتی برای SSDها است. (TCG (Trusted Computing Group یک مرکز بینالمللی غیرانتفاعی است که مسئولیت توسعهی استانداردهای صنعتی را بر عهده دارد. Opal یک مشخصهی ایمنی برای دستگاههای ذخیرهسازی است و برای بهبود محرمانه بودن دادهها مورد استفاده قرار میگیرد. بدون درگیر شدن با پردازش نرمافزاری در سمت هاست، تمام دادههای موجود در کنترلر SSD بدون تأثیرگذاری بر عملکرد سیستم، به سرعت رمزگذاری یا رمزگشایی میشوند.

وظایف اصلی TCG Opal به این شرح است:

- رمزگذاری: تکنولوژی رمزگذاری سختافزاری AES از نوع 256 بیتی

- قفل کردن درایو با پسورد: قفل پسوردی

- قفل کردن یا باز کردن قفل براساس محدوده: تنظیمات کارکردی را میتوان به چندین منطقه تقسیم کرد

- MBR Shadowing: احراز هویت قبل از بوت شدن (boot)

الگوریتم (National Secret (SM4 یک استاندارد رمزگذاری بلوک است که توسط دولت چین به کار گرفته شده است و بیشتر برای رمزنگاری ارتباطات و رمزگذاری دادهها مورد استفاده قرار میگیرد. الگوریتم آن یک فرم عمومی دارد و طول هر دوی بستهها و کلیدها 128بیت است. به همین دلیل، پس از رمزگذاری و رمزگشایی دادهها ، وقتی که طول داده خیلی دراز است، به بلاک کردن نیاز دارد. به علاوه، زمانی که طول داده کافی نباشد، به پر کردن احتیاج دارد. در آینده، SSDهای فروخته شده در بازار چین نیاز به پشتیبانی از الگوریتم SM4 دارند.

برای محافظت از دادههای یک SSD بدون رمزگذاری، تنها روش، پاک کردن دادهها است. اگرچه، حتی اگر SSD دوباره روی همان قسمت از درایو بنویسد، هیچ تضمینی وجود ندارد که دادههای قدیمی که در فلشمموری ذخیره شده، به طور کامل پاک شدهاند. این امر به این دلیل است که وقتی دادهی جدیدی نوشته میشود، SSD اقدام به نقشهبرداری مجدد میکند و به جای آنکه دادهی قدیمی را بپوشاند، فقط جدول نقشهبرداری را تغییر میدهد. بنابراین، برای اطمینان از اینکه اطلاعات قابل بازیابی نیستند، فقط پاک کردن یا از بین بردن درایو میتواند امنیت کامل را تضمین کند.

راهحلهای اصلی به این شرح است:

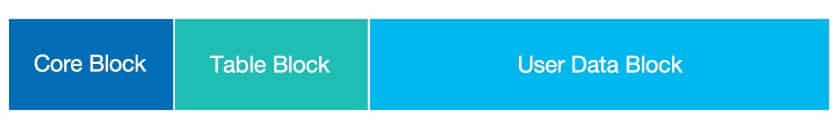

- پاک کردن سریع (Quick Erase): در شرایط خاص، نمیتوان زمان زیادی صرف پاک کردن کرد؛ بنابراین بهرهوری در پاک کردن بسیار اهمیت مییابد. همانطور که در شکل بالا نمایش داده شده، پاک کردن سریع اساسا جدول نقشهبرداری در SSD را پاک میکند. از آنجایی که فقط جدول پاک میشود، فرایند پاک کردن میتواند در عرض یک ثانیه انجام شود. با این حال، با توجه به باقی ماندن دادهها، هنوز خطراتی مبنی بر امکان بازیابی دادهها وجود دارد. این عمل میتواند یا با به کارگیری مدار پین کوتاه یا با دادن دستور ATA انجام شود.

- پاکسازی امنیتی (Security Erase): این مورد، رایجترین روش برای پاک کردن دادهها است. این روش، برای پاک کردن دادهها از هر گوشه از SSD موثر است. قاعدهی کار این است که همهی قطعات دادههای کاربر پاک شود، قسمتی با رنگ آبی روشن که در تصویر بالا مشخص شده است. بین حدود چند ثانیه تا دهها ثانیه طول میکشد که پاک کردن به طور کامل پایان یابد. دو روش برای پاک کردن وجود دارد: یک مدار پین کوتاه برای پاکسازی امنیتی (Security Erase) یا دادن دستور ATA برای پاک کردن دادهها.

- تخریب (Destruction): تخریب روش نهایی برای پاک کردن دادهها است. این روش نه تنها همهی دادههای ذخیره شده در SSD را پاک میکند بلکه کد برنامه فریمور برای دستگاه SSD را نیز به طور کامل حذف مینماید، به طوریکه آن دستگاه نمیتواند بازیابی، استفاده یا توسط سیستم شناسایی شود. علاوه بر پاک کردن جدولها و قطعههای داده، بلوک اصلیِ (core block) کد برنامه نیز از تصویر بالا حذف میشود.

- از بین بردن فیزیکی (Physical Burn-Up): در بدترین شرایط، برخی از کاربران باید مطمئن شوند که تمام دادههای روی SSD به طور کامل از بین رفته است. از همینرو، میتوان از ورودی جریانهای ولتاژ بالا به بورد مدار، برای از بین بردن فیزیکی استفاده کرد. پس از آن، فلشمموری به وسیلهی جریانهایی با ولتاژ بالا که منجر به تخریب ساختار داخلی میشوند، تحت تأثیر قرار میگیرد و در نتیجه دادهها کاملا از بین میروند. این روش باید توسط سختافزار پشتیبانی شود. به علاوه، بورد مدار باید به صورت خاصی طراحی شده باشد.

پیشرفت در امنیت دادهها یک معیار بسیار مهم است. اگر یک SSD از قبل ایمن شده باشد، در صورتی که کامپیوتر گم شود، ریسک افشای اطلاعات به میزان قابل توجهی کاهش مییابد. این امیدواری وجود دارد که در آینده، همهی SSDها یک ابزار داخلی با چنین مشخصاتی داشته باشند.

ثبت ديدگاه